Sicher haben Sie es den Nachrichten bereits entnommen. Heute (am 15.12.2016) wurde der bisher größte Datenklau der Geschichte gemeldet.

Was bedeutet das für Sie, als Nutzer von Yahoo?

Jeder, der hier in der Liste ist, ist mit einer recht hohen Wahrscheinlichkeit betroffen. Deshalb sollte auch jeder handeln!

(mehr …)

3plus' Post

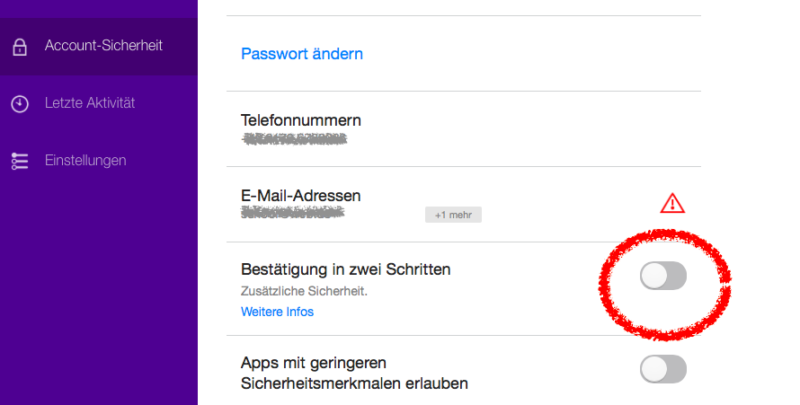

Neue 2-Schritt-Authentifikationsprozesse versprechen mehr Sicherheit für Internet-Accounts. Sind diese aber wirklich immer die bessere Zugangskontrolle?

Wie funktioniert die 2-Schritt Authentifizierung?

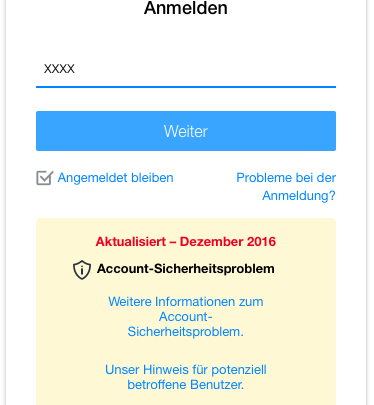

Normalerweise gibt man bei der Anmeldung – beispielsweise beim E-Mail-Client GMX – seinen Benutzernamen und das dazugehörige Passwort ein.

Dieses Verfahren besteht nur aus einem Schritt (Eingabe von Benutzernamen und Passwort).

Bei der 2-Schritt Authentifizierung tritt noch eine weiterer Schritt dazu: Neben Benutzernamen und Passwort fragt das System nach einer Handynummer (auch Verifikationssnummer genannt). Anschließend erhält man eine SMS mit einem Zugangs- bzw. Bestätigungscode. Dieser wird nach Benutzernamen und Passwort als zusätzliche Authentifizierung eingegeben.

(mehr …)

Facebook vs. Datenschutz – eine schier unendliche Geschichte.

Auch nach dem Besuch von Mark Zuckerberg in Deutschland vor einiger Zeit bleiben viele bestehende Fragen zu datenschutzrechtlichen Themen unbeantwortet. Dabei könnte das Verhältnis von Facebook und den Grundsätzen des Datenschutzes gar nicht konträrer sein. Deshalb befindet sich das soziale Netzwerk noch immer im Fadenkreuz von Verbraucherzentralen, Kartellbehörden und Datenschützern. Bei den unzähligen Schlagzeilen der letzten Zeit, fällt es schwer, einen Überblick zu behalten. Dieser Artikel fasst zwei bedeutsame Entscheidungen zusammen. (mehr …)

Internet der gefährlichen Dinge.

Der Kühlschrank bestellt selbstständig verbrauchte Lebensmittel, die Matratze überwacht mit einer App die Schlafgewohnheiten und schaltet praktischerweise auch noch das Licht aus, wenn man eingeschlafen ist und das Garagentor öffnet sich wie von Geisterhand, sobald sich das Auto in der unmittelbaren Nähe befindet. Voilà – das Internet der Dinge.

Alle diese Innovationen bringen aber nicht nur einen Gewinn. (mehr …)

Vorsicht vor neugierigen Augen!

Neugierige Augen sind überall!

In sämtlichen Datenschutzschulungen bekommen die Teilnehmer beigebracht, vorsichtig mit den ihnen anvertrauten Daten und Informationen umzugehen. Hierzu zählen natürlich auch die E-Mails. Doch viele können Theoretisches schwer in die reale Welt umsetzen. Offenbar tiefsitzende Verhaltensmuster lassen uns so unbesorgt mit unseren Daten umgehen, dass wir selbst über unser Verhalten erstaunt wären, würden wir sie uns öfters einmal bewusst machen. (mehr …)

Das Landgericht Hamburg macht ernst und setzt mit seinem Beschluss vom 18.11.2016 die umstrittene „Playboy“-Entscheidung (GS Media BV) des EuGH vom 08.09.2016 um

Neue Datenschutzbestimmungen bei WhatsApp. So widersprechen Sie dem Zugriff auf Ihre Daten.

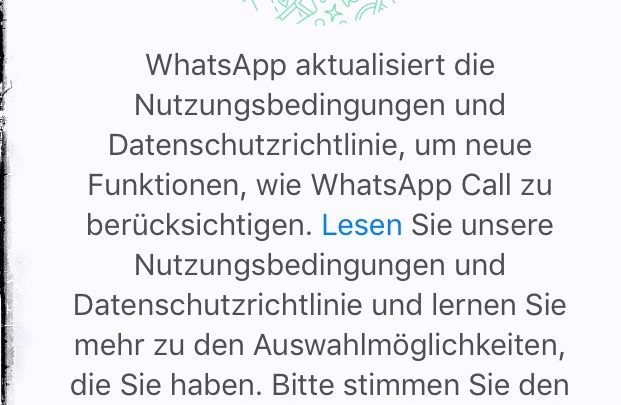

Wer in den letzten Tagen den beliebten Chatmessengerdienst „WhatsApp“ nutzte, wurde mal wieder aufgefordert, neuen Datenschutzbestimmungen zuzustimmen. Änderungen an den Datenschutzbestimmungen werden immer dann nötig, wenn die technischen Prozesse der Datenverarbeitung verändert oder an neue Gegebenheiten angepasst werden. Grundsätzlich also ein normaler Vorgang.

Doch Vorsicht; diesmal haben es die Änderungen in sich. Was sie jetzt tun müssen, um sich gegen lästige Zugriffe durch die Werbeindustrie zu schützen, lesen Sie in diesem Beitrag. (mehr …)

Wirtschaftsspionage – Der Mittelstand im Visier

Wirtschaftsspionage ist kein Phänomen der modernen Zeit. Schon immer versuchten Mitbewerber, durch raffinierte Vorgehensweisen in den Besitz innovativer Ideen der Konkurrenz zu gelangen. Heute ist der Diebstahl sensibler Informationen zum Teil mit wesentlich geringerem Aufwand verbunden. Dies liegt vor allem am weitreichenden Einsatz unzureichend geschützter IT-Systeme und Kommunikationstechnik. Laut einer repräsentativen Bitkom-Studie berichten 51 Prozent der Unternehmen von Schäden durch Datendiebstahl, Sabotage und Wirtschaftsspionage. (mehr …)

Praxistipp: Wie schließe ich meinen WhatsApp-Account? So geht‘s!

WhatsApp abmelden – so geht’s:

WhatsApp abmelden – so geht’s:

Wenn Sie Ihren WhatsApp-Account schließen möchten, stehen Sie vor folgendem Problem: Wird lediglich die App auf dem Smartphone gelöscht, existiert der Account weiterhin. Allen Kontakten wird man weiterhin als „online“ angezeigt. Sendet ein Kontakt Ihnen nun eine Nachricht, erreicht diese zwar die WhatsApp-Server, Sie jedoch nicht mehr. Vielmehr verschwindet sie im Daten-Nirwana des Dienstanbieters. (mehr …)

Dropbox sammelt Fotos von mir!

Dropbox ist einer der Dienste, der es versteht, sich durchaus charmant in das Leben eines Nutzers einzuschleichen und durchaus einen gewissen Mehrwert verschaffen. Doch ist dieser Mehrwert es wert, sich so in seinem Persönlichkeitsrecht einschränken zu lassen? (mehr …)