Anfang des Jahres konnte ich mir folgende Frage nicht verkneifen: „Was wird wohl früher fertig – das besondere elektronische Anwaltspostfach (beA) oder der Hauptstadtflughafen BER?“ Das beA ist seit dem 3. September 2018 (nach skandalösen Sicherheitsmängeln) wieder freigeschaltet. Der Flughafen BER ist noch Meilen von einem bestimmungsgemäßen Betrieb (nicht nur als VW-Parkplatz) entfernt. Damit scheint die Frage doch beantwortet zu sein.

Eigentlich. (mehr …)

Posts Tagged Under: IT-Sicherheit

Was haben ein Vibrator, Weihnachten und Datenschutz gemeinsam? Mehr als gedacht…

Das Jahr 2017 neigt sich dem Ende entgegen. Weihnachten steht vor der Tür – die Zeit für Familie, festliches Essen und Geschenke. Die Frage „Was soll ich verschenken?“ kann für ungemütliche Weihnachtsstimmung sorgen. Der Anspruch steigt und die Angebotsvielfalt ist uferlos. Achten Sie aber unbedingt darauf, dass Sie Ihre persönlich(st)en Daten nicht verpackt und mit Schleife dekoriert unter den Weihnachtsbaum legen! Auch die Erotikindustrie entdeckte das Weihnachtsgeschäft und nutzt es für sich. Doch schon bei der Wahl der Geschenke muss man sich vor Augen führen, wer hier letztlich der Beschenkte sein soll. Kurzum: Möchten Sie ein Produkt verschenken oder ein Produkt erzeugen? (mehr …)

Alte, neue und sichere Passwörter. Damals und heute.

Ein sicheres Passwort und dessen regelmäßiger Wechsel sind wichtig. Sehr wichtig sogar. Soweit gibt es also erst einmal nichts Neues zu berichten. Oder doch? Hinsichtlich der Zusammensetzung von sicheren Passwörtern und Wechselaufforderungen müssen wir uns jedoch von aus der Zeit gefallenen Empfehlungen verabschieden, denn viele landläufig bekannte Sicherheitsregeln bewirken nicht die gewünschten Effekte oder sogar das Gegenteil.

Eine Analyse von alten (schlechten) und neuen (besseren) Passwörtern. (mehr …)

So einfach geht Datenschutz: E-Mail-Verschlüsselung unter macOS in nur vier Schritten

Das Rezept zu sehr viel mehr Sicherheit für die eigenen E-Mails klingt zunächst ziemlich simple: Eine E-Mail, zwei Schlüssel (einer beim Absender, der andere Key beim Empfänger) – fertig. Doch leider gibt es einen Grund warum sich dieses Verschlüsselungsverfahren, welches bereits seit mehr als 20 Jahren existiert, erst in den letzten Jahren durchsetzt. Bis vor einiger Zeit waren noch 40 Schritte nötig, bis eine sichere E-Mail Kommunikation über PGP möglich wurde. Gleichwohl ist es mittlerweile sehr viel einfacher geworden die E-Mail-Verschlüsselung in macOS Betriebssysteme zu integrieren. Hierfür anbei eine anschauliche Anleitung, die mit Bildschirmfotos durch die nötigten Schritte führt. (mehr …)

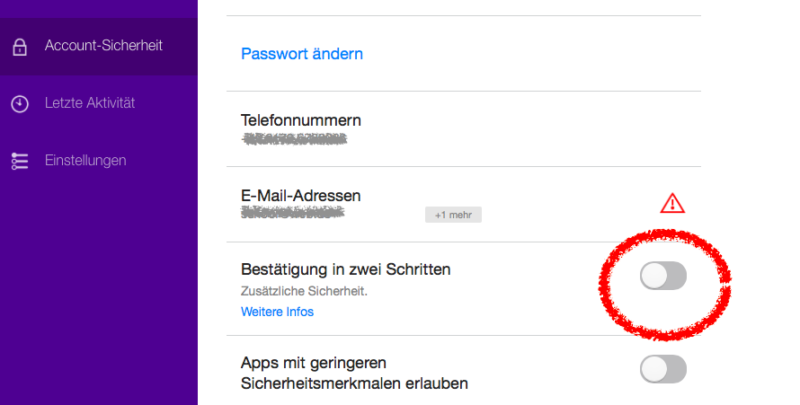

Neue 2-Schritt-Authentifikationsprozesse versprechen mehr Sicherheit für Internet-Accounts. Sind diese aber wirklich immer die bessere Zugangskontrolle?

Wie funktioniert die 2-Schritt Authentifizierung?

Normalerweise gibt man bei der Anmeldung – beispielsweise beim E-Mail-Client GMX – seinen Benutzernamen und das dazugehörige Passwort ein.

Dieses Verfahren besteht nur aus einem Schritt (Eingabe von Benutzernamen und Passwort).

Bei der 2-Schritt Authentifizierung tritt noch eine weiterer Schritt dazu: Neben Benutzernamen und Passwort fragt das System nach einer Handynummer (auch Verifikationssnummer genannt). Anschließend erhält man eine SMS mit einem Zugangs- bzw. Bestätigungscode. Dieser wird nach Benutzernamen und Passwort als zusätzliche Authentifizierung eingegeben.

(mehr …)

BER oder beA (das besondere elektronische Anwaltspostfach) – was wird früher fertig?

Über die traurige Dauerbaustelle des Hauptstadtflughafens BER ist viel geschrieben worden. Anfangs trugen Pleiten, Pech und Pannen noch zur allgemeinen Erheiterung bei; mittlerweile stehen Schadensbegrenzung und eine schnellstmögliche Eröffnung im Vordergrund. Ein ähnliches Schicksal widerfährt gerade dem beA; die Abkürzung steht für „das besondere elektronische Anwaltspostfach“. Fraglich ist momentan nur, wofür das „besondere“ steht.

Ein Blick auf Chaos, Sicherheitslücken und Geldverschwendung. (mehr …)

31 Banking-Apps sind unsicher.

Sicher haben auch Sie in Ihrem Freundes- und Bekanntenkreis eine Person, die wegen Sicherheitsbedenken bisher kein Onlinebanking betreibt. Ein Bericht der Süddeutschen Zeitung und Forschungsergebnisse der Universität Erlangen-Nürnberg zeigen erschreckende Sicherheitslücken bei Banking-Apps auf, von denen auch viele deutsche Geldhäuser betroffen sind.

Aber wie können Sie sich dagegen schützen? (mehr …)

Die Spam-Hacker haben aufgerüstet – woran Sie die gefährlichen E-Mails erkennen können.

Wir alle kennen und hassen sie. Die Rede ist von nervigen Spam-Mails. Besonders bekannt sind unseriöse E-Mails, die für Potenzmittel, auffallend günstige Kredite oder angebliche Erbschaften aus dem Ausland werben. Die meisten E-Mails ließen sich jedoch in der Vergangenheit sehr schnell als solche entlarven. Mittlerweile ist es nicht mehr so einfach, die Streu vom Weizen zu unterscheiden.

Eine Analyse an einem Beispiel. (mehr …)

In zwei Schritten zu mehr Sicherheit gegen Cyberangriffe

Die immer wiederkehrenden Schlagzeilen sind hinreichend bekannt: Große Internet-Dienstanbieter werden Opfer eines Hacking-Angriffs mit gravierenden Folgen für deren Nutzer. Dieser Artikel zeigt praktische Möglichkeiten auf, wie Sie herausfinden können, ob Sie und Ihre Daten betroffen sind und welche präventiven Maßnahmen Sie treffen können, um zukünftig die Gefahr für Ihre (Zugangs-)Daten zu reduzieren. (mehr …)

Wirtschaftsspionage – Der Mittelstand im Visier

Wirtschaftsspionage ist kein Phänomen der modernen Zeit. Schon immer versuchten Mitbewerber, durch raffinierte Vorgehensweisen in den Besitz innovativer Ideen der Konkurrenz zu gelangen. Heute ist der Diebstahl sensibler Informationen zum Teil mit wesentlich geringerem Aufwand verbunden. Dies liegt vor allem am weitreichenden Einsatz unzureichend geschützter IT-Systeme und Kommunikationstechnik. Laut einer repräsentativen Bitkom-Studie berichten 51 Prozent der Unternehmen von Schäden durch Datendiebstahl, Sabotage und Wirtschaftsspionage. (mehr …)